Die beste Telefon-Hack-Instagram-Spionage-App

Ohne Installation einer Software zur Aktivitätsüberwachung

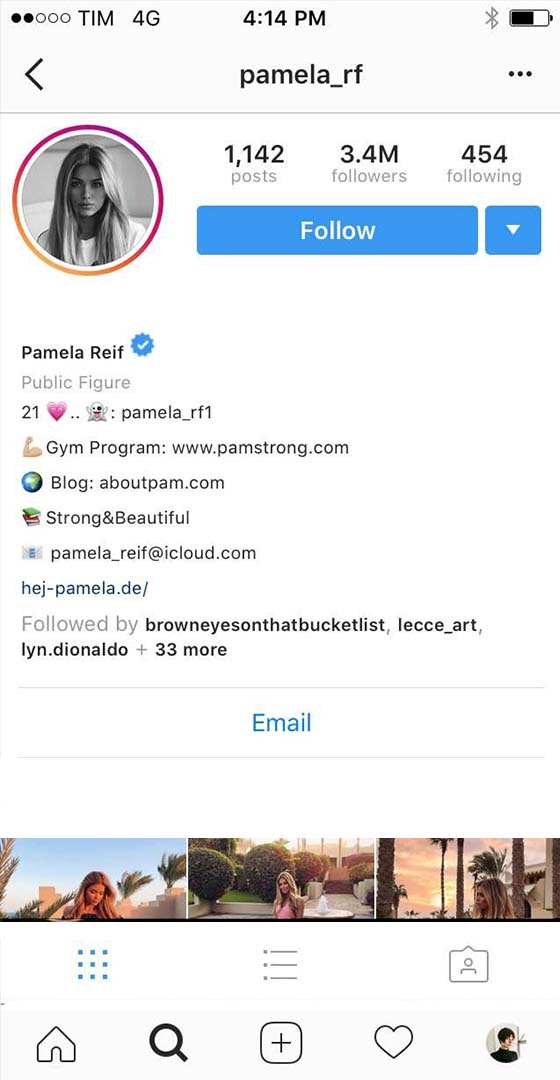

Fügen Sie den Link zur Seite des Benutzers, seine Kennung oder seinen Spitznamen ein oder geben Sie eine Telefonnummer an

Die Hacking-Sitzung läuft im Hintergrund und ist für den Kontoinhaber völlig unsichtbar. Die vollständige Automatisierung aller Prozesse sorgt für niedrige Kosten der angebotenen Dienste und garantiert das beste Preisniveau auf dem Markt. Die Schwachstelle liegt auf der Seite der Mobilfunkbetreiber und ist bei allen gängigen Mobilfunkanbietern gleichermaßen wirksam.

Mit der Registrierung eines Profils im Dashboard akzeptieren Sie automatisch alle Benutzungsbedingungen..

LGENexus 5, Android 5.1

51.246.92.209 - USA

Google Chrome, Windows 10

71.159.148.20 - USA

iPad Air 4, iOS 15.4

185.189.48.17 - USA

MacBook Pro, OS X 10.10.2

202.44.76.18 - NZ

Konto hacken

Die Software nutzt eine Schwachstelle im SS7-Protokoll von Mobilfunkbetreibern aus, so dass sie die Autorisierungsdaten eines beliebigen Instagram-Kontos kompromittieren kann. Die Nutzung der Anwendungsfunktionen erfordert keine Installation von verdächtigen Programmen und keine zusätzliche Vorbereitung des Zielgeräts.

Loyale Preisgestaltung

Wir berechnen nicht für das Hacken jedes einzelnen öffentlichen Ordners oder jeder Gruppe - wenn Sie das Konto eines Benutzers hacken, erhalten Sie Zugang zu allen öffentlichen Seiten, die er verwaltet, auf einmal. Wir setzen keine Grenze für die Anzahl der Publisher oder die Größe der Datenbank der gesammelten Daten.

Wiederherstellung eines Kontos

Relevant, wenn der Nutzer das Passwort vergessen hat. Die Software ermöglicht es Ihnen, in kürzester Zeit wieder Zugang zu Ihrer eigenen Instagram-Seite zu erhalten. Die Webanwendung fängt den Verifizierungscode ab, dessen Vorhandensein es dem Kunden ermöglicht, die Autorisierungsdaten (Login und Passwort) zu ersetzen.

Mechanismen der InsTracker™-Webanwendung

Das Herzstück des Mechanismus, der für folgende Aufgaben verantwortlich ist Fernhacken von Instagram-Konten Die Schnittstelle wurde entwickelt, um die kritische Schwachstelle von SS7-Mobilfunknetzen auszunutzen. Die Schnittstelle ist an alle gängigen Mobilfunkbetreiber angepasst und ist mit Geräten wie Smartphones, Tablets und PCs kompatibel. Alles, was Sie tun müssen, um eine Sitzung zu starten, ist die Angabe der URL der Seite, die Sie interessiert. InsTracker™ erkennt automatisch die mit dem Zielkonto verknüpfte Nummer, übernimmt die Kontrolle über den gesamten Mobilfunkanbieterverkehr und fängt die System-SMS mit einem Bestätigungscode ab. Der abgefangene Code wird verwendet, um das angegebene Konto auf den Emulator der Instagram-Anwendung (Teil des Ökosystems) zu übertragen. Infolgedessen wird das Konto eines Nutzers Archiv der Dateien, die Login und Passwort der Autorisierung, Korrespondenz in der Messenger-App, veröffentlichte Beiträge auf der Pinnwand, Likes und Kommentare von Nutzern und markierte Besuche enthalten. Sie können das Archiv innerhalb von 24 Stunden nach Abschluss der Operation herunterladen.

Hacken und Verfolgen von Instagram-Profilen.

Durch Abfangen des Autorisierungscodes

InsTracker nutzt einen Exploit und eine Schwachstelle im Mobilfunkprotokoll, um Ihr Instagram-Passwort wiederherzustellen. Sobald Sie die Wiederherstellungsprozedur starten, leitet InsTracker die Wiederherstellung des Kontozugangs ein und fängt dann, indem es das SS7-Datenübertragungsprotokoll bricht, eine SMS ab, die an die verlorene Telefonnummer mit einem Wiederherstellungsbestätigungscode gesendet wird. Danach autorisiert die Anwendung das Konto des Benutzers auf dem virtuellen Gerät, und das aktuelle Login und Passwort werden im Dashboard angezeigt. Für weitere Informationen, erfahren Sie, wie der Dienst funktioniert.

Funktionsprinzipien der SoftwareTarife

Sie erhalten einen zusätzlichen Rabatt, wenn Sie für das Hacken mehrerer Konten auf einmal bezahlen oder den Dienst wiederholt nutzen.

In 3 einfachen Schritten zum Hacken von Instagram

Identifizieren Sie den Benutzer

Geben Sie Ihren Profillink, Ihren Benutzernamen oder Ihre Telefonnummer ein. Die Hacking-Sitzung läuft im Hintergrund und ist für den Kontoinhaber völlig unsichtbar.

Warten Sie den Prozess ab

Warten Sie, bis InsTracker eine Anfrage erstellt, um eine Systemnachricht mit einem Code abzufangen, der Ihnen den Zugriff auf die Seite ermöglicht.

Ergebnisse erhalten

Daraufhin kann der Kunde das Profil auf dem neuen Gerät autorisieren. Informationen über das Login und das Passwort des gewünschten Kontos.

Nutzen Sie den Dienst bereits?

Dies wird den Entwicklern helfen, das Produkt zu verbessern.

Registrieren Sie sich jetzt und erhalten Sie einen Ersteinzahlungsbonus. Alle verfügbaren Konten werden online über ein einziges Bedienfeld verwaltet.

-

Garantien

- Die Verwaltung garantiert jedem Kunden ein positives Ergebnis. Die verwendeten Algorithmen wurden unter Berücksichtigung aller innovativen Technologien im IT-Bereich entwickelt, so dass sie in der Lage sind, die Autorisierungsdaten eines beliebigen Instagram-Kontos ohne Bestätigung des Eigentümers zu kompromittieren. Eine zusätzliche Garantie ist die vollständige Ablehnung von Vorauszahlungen für Dienstleistungen.

-

Sicherheit

- Bei der Nutzung der angebotenen Software wird keine dubiose Software installiert, die eine Gefahr für die Sicherheit der persönlichen Daten des Kunden darstellen könnte. Darüber hinaus wird das erzeugte Benutzerarchiv durch das eingebaute Antivirenprogramm gründlich überprüft, das alle Risiken im Zusammenhang mit einer möglichen Infektion des Geräts neutralisiert.

-

Anonymität

- Einer der Hauptvorteile von InsTracker™ ist der hohe Grad an Anonymität der Kunden. Alle vertrauliche Information durchläuft mehrere Stufen der Ende-zu-Ende-Verschlüsselung, wodurch die Möglichkeit, dass vertrauenswürdige Daten in die Hände Dritter gelangen, vollständig ausgeschlossen wird. Die angebotenen Zahlungsmethoden verfügen über eingebaute Mechanismen, die es unmöglich machen, den Absender und den Empfänger der Zahlung zu identifizieren.

-

Unterstützungsdienst

- Die Webanwendung verfügt über eine intuitive Benutzeroberfläche, die mit Hilfe von Tipps auch für unerfahrene Internetnutzer zugänglich ist. Kunden, die bei der Nutzung von InsTracker™ Fragen haben, können sich an die 24-Stunden Kundenbetreuung.

Was unsere Kunden über uns denken

Lesen Sie, was unsere Kunden zu sagen haben, auf unserer Seite mit den Kundenberichten.

Ein wirklich cooles Werkzeug für diejenigen, die bereit sind, es weise zu nutzen. Das Wichtigste ist, darauf zu achten, dass Sie sich mit Ihren Aktionen nicht verraten. Sie können sich nur über Ihr Dashboard anmelden und sollten sich unter keinen Umständen bei Instagram anmelden.

Ich verwende die Anwendung für geschäftliche Zwecke. Ich behalte die Bewegungen meiner Mitarbeiter in der Stadt im Auge. Ich denke darüber nach, mich an der Partnerschaft zu beteiligen, da viele Leute ständig daran interessiert sind.

Ich verwende es als elterliche Kontrolle über die Geräte meiner Kinder. Ich versuche, ihre Korrespondenz nicht zu lesen und ihre persönlichen Grenzen nicht zu verletzen. Aber ich weiß immer, wo sie sind und mit wem sie gerade kommunizieren.

Ich kontrolliere die Kommunikation meines Freundes über diese App. Und er ist sich dessen bewusst. Ich fühle mich auf diese Weise einfach viel entspannter, weil ich keine unangemessene Eifersucht empfinde.

Ein wirklich cooles Werkzeug für diejenigen, die bereit sind, es weise zu nutzen. Das Wichtigste ist, darauf zu achten, dass Sie sich mit Ihren Aktionen nicht verraten. Sie können sich nur über Ihr Konto anmelden und sollten sich unter keinen Umständen bei Instagram anmelden.

Ich verwende es als Scherz. Es macht Spaß, seinen Freunden einen Streich zu spielen und ihre verwirrten Blicke zu erhaschen. Ich liebe die Aufmerksamkeit! 😎

Häufig gestellte Fragen

Antworten auf Fragen, die bei der Arbeit mit der Software auftreten können.

- Kann ich das Programm verwenden und mein Instagram-Konto kostenlos ausspionieren?

- Wenn Sie nicht betrogen werden und Zeit und Daten verlieren möchten, gibt es keine kostenlose Spionage-App, die Ihr Instagram-Konto vollständig verbergen kann.

- Würde die andere Person wissen, dass ich ihr nachspioniert habe?

- Je besser die App, die Sie wählen, desto mehr Tricks bietet sie. So können die besten Personen auf dieser Liste ein Konto ausspionieren, indem sie sich zu 100 % verstecken.

- Kann ich den Standort von jemandem über Instagram verfolgen?

- InsTracker verfügt über eine eingebaute Funktion zur Standortfreigabe, mit der der Nutzer seine Koordinaten an Chat-Teilnehmer senden kann. InsTracker kann den Standort eines Nutzers aus der Ferne online verfolgen.

- Sollte ich Zugang zu ihrem Telefon haben?

- Sie haben die Möglichkeit, Instagram-Nachrichten und andere Daten zu empfangen, ohne das Telefon zu berühren.

Wir konvertieren automatisch Zahlungen, die in anderen Währungen akzeptiert werden.